- Prologue

- 홈서버의 관리상 편의를 위해 SSH 연결을 외부에 오픈 해 뒀다가 중국 형님들에게 패스워드가 털려 좀비 서버가 되었던 일이 있었다. 이후에는 외부 SSH 포트를 차단하고 VPN 을 이용하여 불편하게 사용하던 중 SSH 연결시 ID/Password 가 아닌 Key 인증 방식을 통해 좀 더 안전성을 확보 할 수 있다는 사실을 깨닳아 관련 방법을 공유하고자 한다.

- SSH Key 이용하기

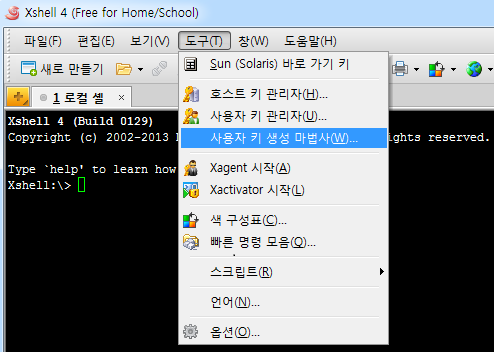

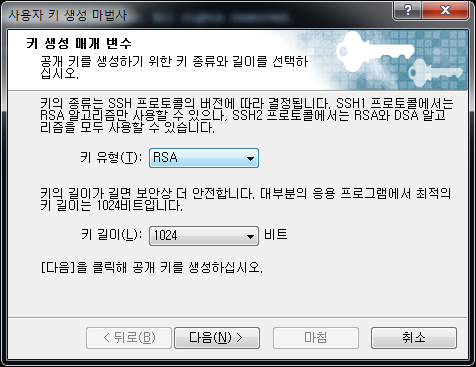

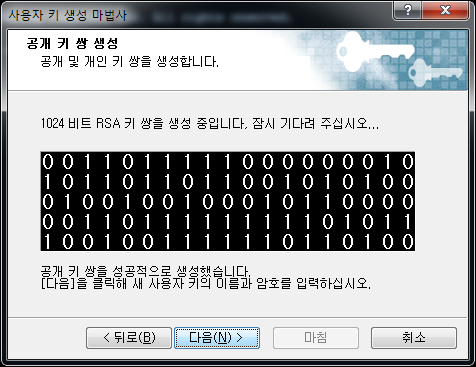

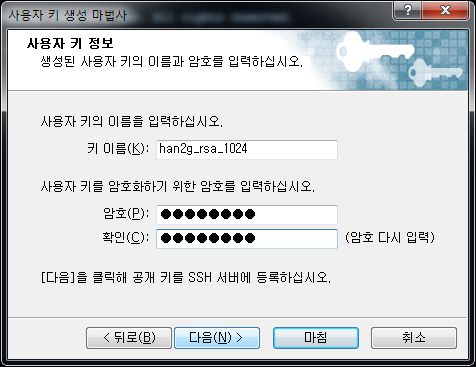

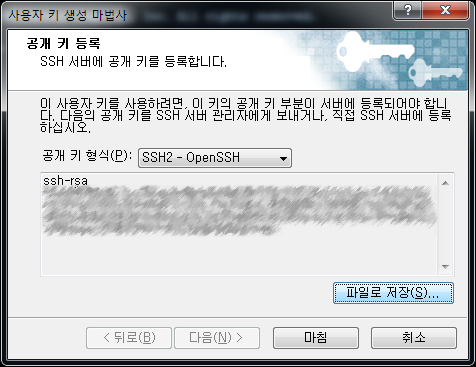

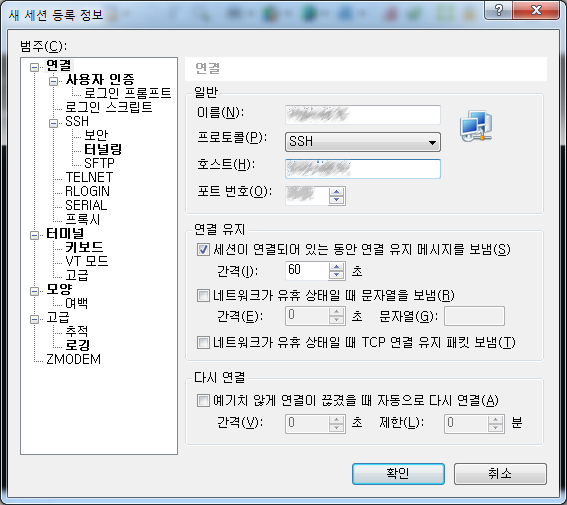

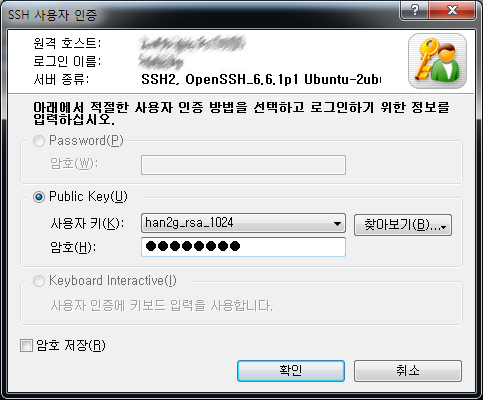

- RSA Key 생성 (Xshell in Windows)

- Public Key 등록 (Server)

$ mkdir .ssh

$ cat >> .ssh/authorized_keys

(Public Key 입력 후 Ctrl + D)

ssh-rsa ~~~~~~~~~~~~~

$ chmod 700 .ssh

$ chmod 600 .ssh/authorized_keys - Private Key 등록 (Client)

키 설정 마법사를 통해 추가시 기본적으로 등록 되어짐 - SSH 설정

$ sudo vi /etc/ssh/sshd_config

# Root 접속 방지

PermitRootLogin no

# Password 인증 방지

PasswordAuthentication no$ sudo service ssh restart

- SSH Port 변경

- Port 변경

$ sudo vi /etc/ssh/sshd_config

# 포트 변경

Port xxxx

$ sudo service ssh restart

- Port 변경

- Test

-

최신 글

최신 댓글

보관함

카테고리

메타

범용 가이드 https://opentutorials.org/module/432/3742

ㅎㅎ 잘 정리되어 있구만…